Moment: Wenn dieses Verfahren narrensicher ist – welchen Sinn hat es dann überhaupt, ein Passwort zu verwenden? 🤨

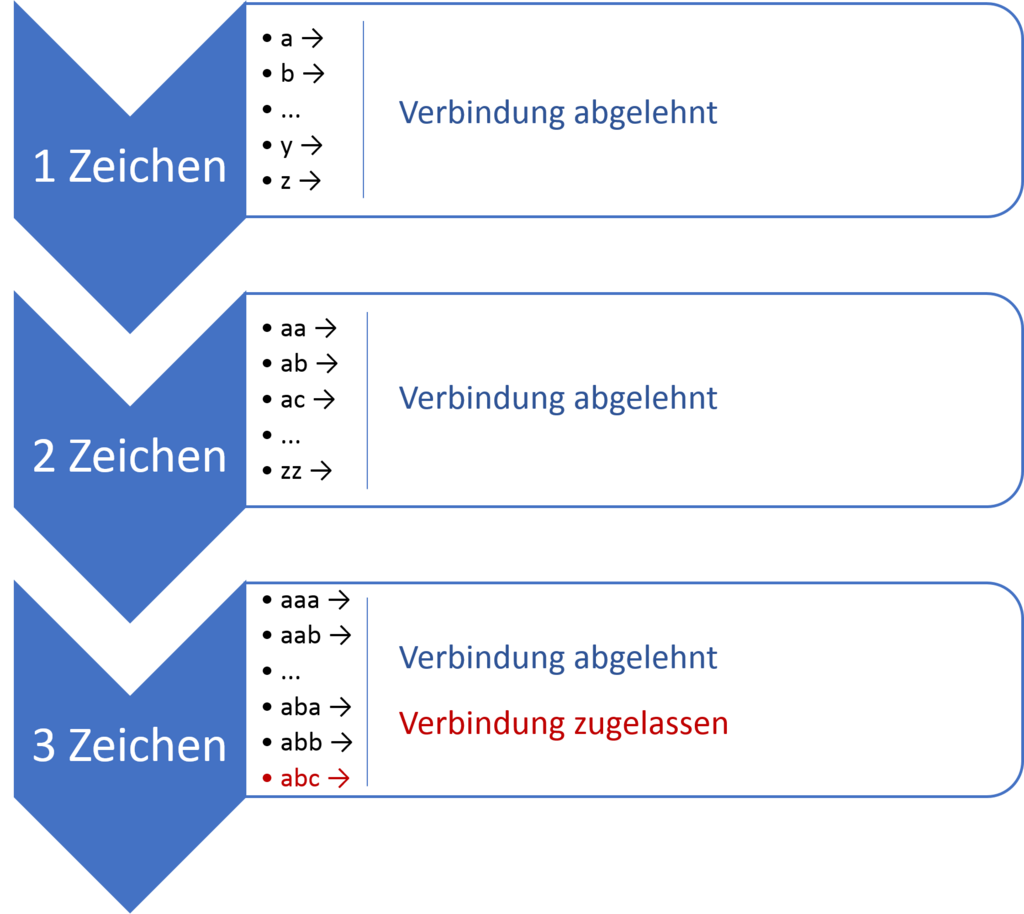

Das Geheimnis liegt in der Anzahl der Passwörter, die getestet werden müssen. Je grösser diese ist, desto mehr Zeit wird der Angreifer brauchen, um dein Passwort zu finden. Deshalb wird ein Angreifer bei seiner Offensive oft die exotischen Buchstaben (ÿ, ù, µ usw.) weglassen. Wenn man nur die häufigsten Buchstaben in einem Passwort verwendet, kann man die Anzahl der zu testenden Passwörter drastisch reduzieren und trotzdem effektiv bleiben.

Die Anzahl der möglichen Passwörter der Länge L für ein Alphabet der Grösse N wird durch die folgende Formel veranschaulicht: Anzahl der Passwörter = NL.

Beispielsweise beträgt die Anzahl der Passwörter mit zwei Zeichen, wenn man nur die 26 Kleinbuchstaben a–z des lateinischen Alphabets berücksichtigt, 262 = 676.

Wenn man auch Passwörter mit 3 Zeichen berücksichtigen will, muss man zu dieser Zahl die entsprechende Anzahl an Passwörtern addieren:

Anzahl der Passwörter mit 2 oder 3 Zeichen = 676 + 263 = 676 + 17'576 = 18'252.

Und so geht es weiter, indem man den Wert für 4 Zeichen (264 = 456'976), 5 Zeichen (265 = 11'881'376) usw. addiert.

Man sieht, dass man sehr schnell auf riesige Zahlen kommt: mehr als 8 Milliarden, selbst wenn man nur Passwörter mit einer Länge von bis zu 7 Zeichen betrachtet, die nur die 26 Kleinbuchstaben unseres Alphabets enthalten. Wenn wir auch die Grossbuchstaben und alle Zahlen verwenden, kommen wir auf über 3 Billionen (!) zu testende Passwörter.

Um dem entgegenzuwirken, kann ein Angreifer Wortlisten verwenden, um den Prozess zu beschleunigen. Er kann zum Beispiel alle Wörter des deutschen Rechtschreibdudens (etwa 148'000) oder alle Passwörter mit einer bestimmten Form testen, z. B. ein Grossbuchstabe gefolgt von Kleinbuchstaben und Zahlen. Diese Verfahren können die Entschlüsselungszeit je nach Passwort deutlich beschleunigen.

Deshalb ist es wichtig, ein Passwort zu wählen, das nicht nur kompliziert, sondern auch unvorhersehbar ist. So kann ein Angreifer keine beschleunigenden Verfahren einsetzen und muss alle Kombinationen durchprobieren.

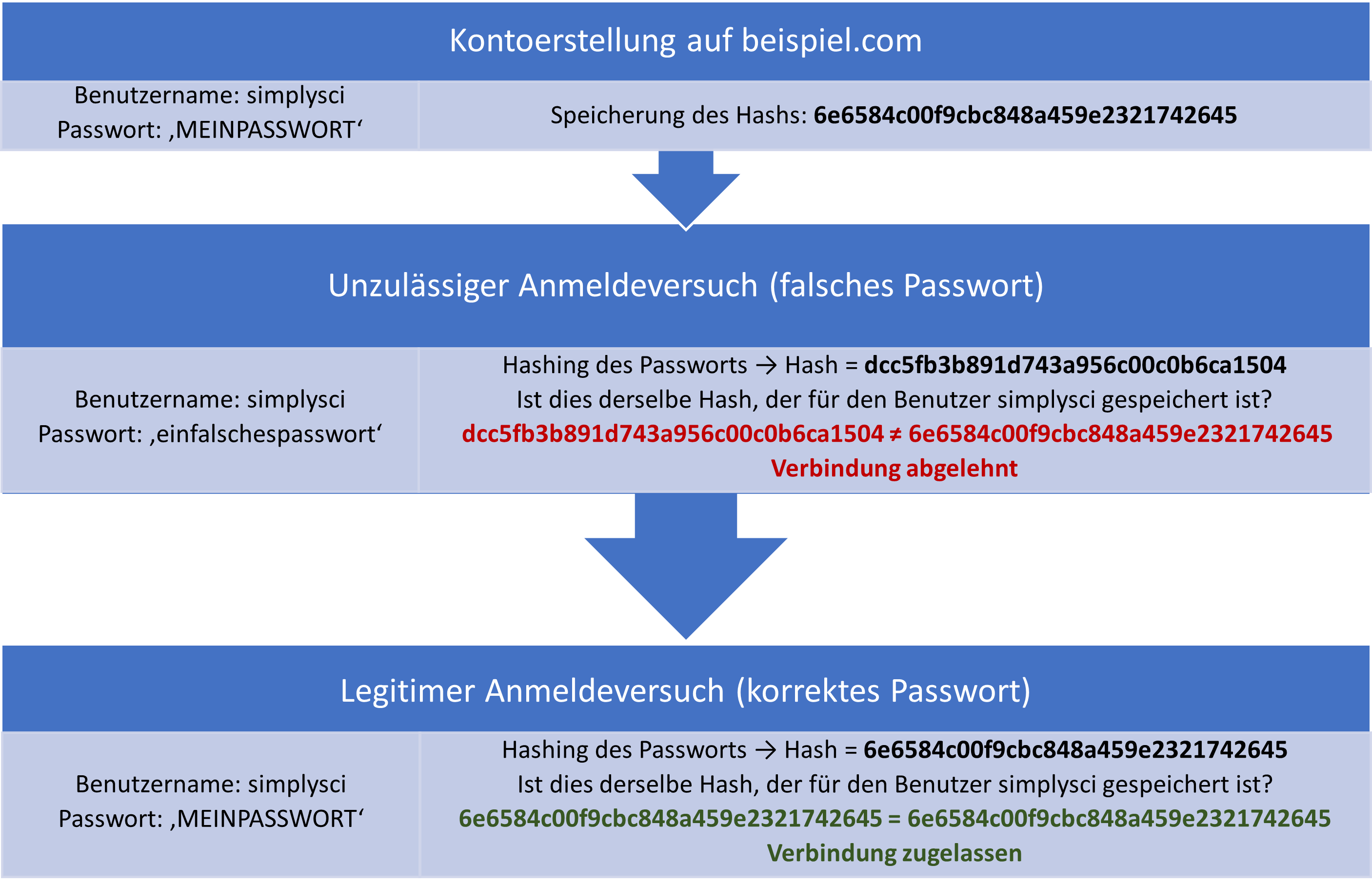

Heutzutage sind Websites so intelligent gestaltet, dass sie wiederholte Anmeldeversuche blockieren, und können eine Wartezeit vorschreiben, bevor ein neues Passwort versucht wird. Dies macht einen Brute-Force-Angriff auf die betreffenden Websites praktisch unmöglich, da es die Versuche auf einige Dutzend pro Stunde beschränken kann.